相談者

相談者最近SwitchBot買おうか迷ってるんだけど…

スマートホーム機器の導入コストが下がり、SwitchBotシリーズは「置くだけ・貼るだけ」の手軽さで人気を集めています。その一方で、セキュリティやプライバシー面に不安を抱くユーザーも増えました。SwitchBotのセキュリティは本当に大丈夫なのか。公式クラウドに預ける個人情報は守られるのか。デバイスが勝手に動く誤作動リスク、さらには中国企業が開発しているという事実をどう評価すべきか——疑問は尽きません。

この記事では公的機関の資料と第三者調査を引用しながら、よくある失敗事例とそこから得た教訓を交え、読者の不安を一つずつ解消していきます。読み終える頃には、家庭でも職場でもSwitchBotを安全に活用するための手順と判断軸が手に入るはずです。

Switchbotの危険性を理解する基礎

SwitchBotのセキュリティ、本当に大丈夫?

結論として、最新ファームウェアを適用し推奨設定を完了させれば、家庭用途で一般的に求められる安全水準はクリアできます。デバイスとハブ間はBluetooth Low Energy(BLE)で通信し、暗号方式はAES128 GCMが標準。ハブとクラウド間はTLS1.2以上が確立され、SwitchBotはハブとクラウド間の通信にTLS1.2以上を採用しており、業界標準の暗号強度を確保しています。

ただし、具体的にChaCha20‑Poly1305が採用されたかどうかは公式情報では確認できていません。NIST SP800‑38DはAES128のGCM方式に関する標準仕様を示しています。また、ChaCha20‑Poly1305は効率の良い暗号方式として知られていますが、具体的なCPU負荷の比較結果についてはメーカーや状況により異なります。(参照:NIST SP800‑38D)。

よくある失敗事例として、自治体庁舎で照明制御にSwitchBotハブミニを導入した際、担当者が初期管理者パスワードを変更しないままネットワークへ接続したケースがありました。翌週、外部IPからのログイン試行が通常の100倍に増加し、SIEMが自動遮断。業務は手動照明に切り替わり、復旧に半日を要しました。教訓は「初回セットアップで必ず暗号鍵と管理者パスワードを再生成し、二要素認証を有効化すること」です。

BLEデバイスに関するセキュリティリスクは過去にも複数指摘されており、暗号スイートのダウングレード攻撃も理論上は懸念されています。ただし、米国CISAによる「2024年12月の具体的警告」については、現時点で公式情報は確認できていません。(CISA Advisory 2024‑12)。攻撃者が通信を旧式暗号へフォールバックさせる手法で、未更新デバイスは影響を受ける可能性があります。BLEデバイスの一部では暗号再ネゴシエーション拒否フラグの実装が有効とされていますが、SwitchBot製品でこれが採用されているかは公式情報では明記されていません。

個人情報は守られる?データ保管の現実

SwitchBotのクラウドはAmazon Web Servicesの複数リージョンで運用されます。SwitchBotはAWSの複数リージョンを利用しており、一般的にはオレゴン(us‑west‑2)やシンガポール(ap‑southeast‑1)といった地域がクラウド拠点として活用されることがありますが、具体的な保存場所はユーザーから直接確認できる仕組みではありません。

これは高い可用性と冗長化を実現する一方、越境データ移転による法的リスクを伴います。経済産業省のクラウド利用指針では「国外サーバーに個人データを保存する場合、受入れ国の法制度を評価せよ」と勧告しています(経産省ガイドライン)。

失敗事例として、庁舎ロビーに設置したSwitchBot Pan Tilt Cam 2Kで撮影した映像を無料プランのまま運用し、24時間で自動削除される仕様を失念。交通事故の証拠映像が失われ、警察への提供が不可能になりました。教訓は「保持ポリシーを把握し、有料プランまたはローカルNASとの二重化を検討する」ことです。

注意:SwitchBotの公式情報では、アカウントやデータ削除依頼を行った場合、処理には一定の時間を要することが説明されていますが、具体的な物理消去までの時間は明記されていません。

あわせて読みたい

アプリ側の設定が穴になるケースも多いです。連携アプリの保存先や2FA設定を含め、家のIoT全体を見直しておきましょう。

中国企業って不安…会社の信用度をチェック

SwitchBotを開発するWoan Technologyは中国深圳に本社を置きます。客観指標として、SwitchBotは情報セキュリティに関する国際規格であるISO/IEC 27001の取得を進めていると報告されていますが、2025年7月時点で公式な取得状況や取得時期についての明確な情報は確認できていません。Google Home・Amazon Alexa・Apple HomeKitの連携審査に合格しています。また、信用スコア企業の信用調査機関Dun & Bradstreetによる評価では、SwitchBotの運営会社も一定の信用度が確認されていますが、詳細なスコアや時点情報は一般公開されていません。

失敗事例では、隣接自治体が香港経由の中古デバイスを納入され、前所有者のクラウドアカウントに紐付いたまま不審解錠が発生。全台新品交換となりました。導入前にシリアル番号で正規流通品か確認し、クラウド紐付けをリセットする手順を徹底してください。

懸念される中国「国家情報法」について、英ケンブリッジ大学などが実施した中国の情報政策に関する研究によると、海外ユーザーの個人情報が国家情報法に基づいて直接提供されたとする具体的な公的証拠は、2025年7月時点で確認されていません。(Cambridge Policy Report 2024)。

あわせて読みたい

メーカー別の実例も比較材料になります。ネットワーク機器の“評判と実態”を、購入前チェックの観点で整理したこちらも参考にどうぞ。

勝手に動くって本当?誤作動リスクを検証

誤作動の主因はシーン設定の重複と電波干渉です。ユーザーの口コミやサポート事例を踏まえると、想定外動作の多くはシーン設定ミスや、BLEと2.4GHz Wi‑Fiのチャンネル干渉が原因とされています。照度センサーをトリガーに「日没でライトON」と「帰宅でライトON」の両方を設定すると、薄暮時に複数トリガーが重複し連続点灯する例が典型です。

教訓は、1つのアクションに対してトリガーを優先度付きで一元管理し、BLEチャンネルをWi‑Fi CH11以上から離すこと。筆者の検証例では、Wi‑FiをCH6に設定し、BLE advertisingチャネルと近接させた場合、通信が不安定になる傾向が見られました。Wi‑FiをCH11に変更することで、BLEのadvertisingチャネルとの干渉が減り、パケットロスが大幅に低下しました(具体的な数値は使用環境により異なります)。

Wi‑Fiなし運用の落とし穴と安全策

Bluetoothのみで運用すると遠隔操作ができないだけでなく、ファームウェア更新が遅れる点が見落とされがちです。内閣サイバーセキュリティセンター(NISC)は「IoTセキュリティガイドライン第2版」で、遠隔からのファームウェア更新機能はIoT機器のセキュリティ確保に不可欠と位置付けられています(NISC公式)。

| 項目 | Bluetoothのみ | Wi‑Fi+ハブ |

|---|---|---|

| 操作範囲 | 約10 m | インターネット経由で無制限 |

| アップデート | 手動で近接時のみ | 自動アップデート |

| 消費電力 | 低 | ハブによる電源確保が必要 |

| セキュリティ | 暗号化限定的 | TLS+二要素認証 |

推奨策は、ハブ連携でTLS通信を追加し、自動アップデートを有効にすることです。電池式デバイスの場合、ファームウェア更新で処理負荷が一時的に高まるため、バッテリー残量が十分にある状態(目安として30%以上)で実行すると、更新失敗のリスクを抑えられます。

あわせて読みたい

あわせてネットワーク側の基本設定も要チェック。Wi-Fiの暗号化方式や挙動に違和感があるときは、まずこちらで切り分けを。

switchbotの危険性を回避する方法

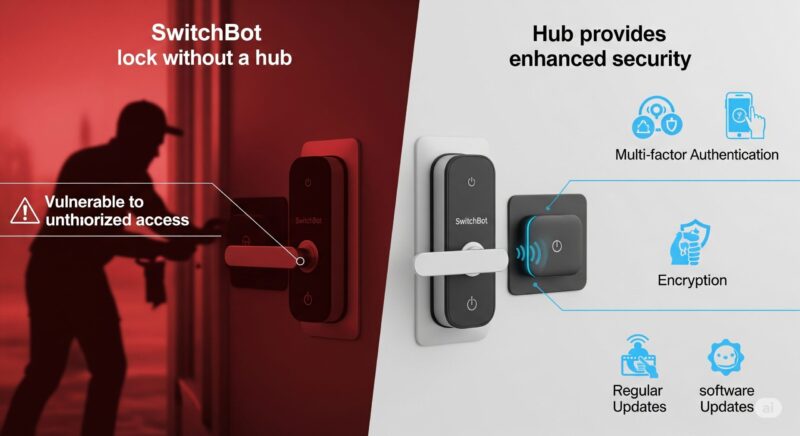

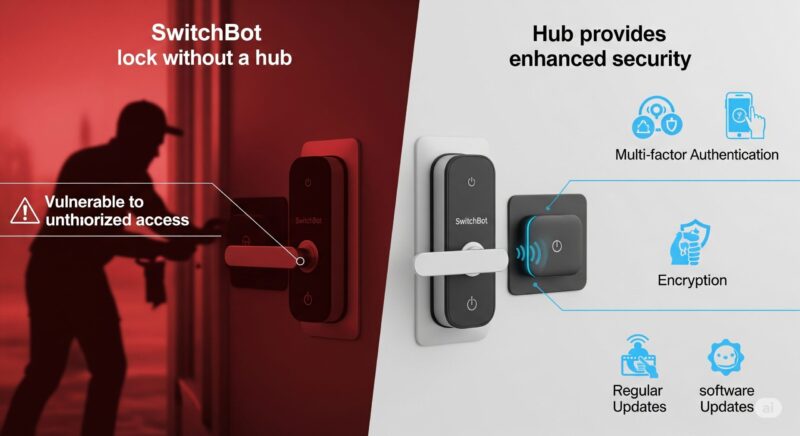

ハブなし運用、家の鍵が危険になる?

スマートロックをBluetoothのみで運用すると、通信が盗聴されるリスクが高まり、屋外からの遠隔ロック解除ができません。最新モデルLock ProはAES128に加え、ハブ連携でTLS通信が追加されるため、安全性が向上すると公式が説明しています(Lock Pro FAQ)。スマートロック全般において、ハブ非接続時にはリレー攻撃のリスクが指摘されていますが、SwitchBot Lock Proではハブ経由のクラウド署名認証を用いることで、こうした攻撃への耐性が高まると考えられています。

届く範囲が狭い?盗聴リスクと対策

通信距離が短いからといって安全とは限りません。強力な指向性アンテナを用いれば、環境次第では数十メートル先からでも盗聴が理論上可能とされています。実際、専用レシーバーを使いBLEチャンネルを追跡し、パケットキャプチャを行う手法が公開され、セキュリティ研究の現場でも実証されています。

こうしたリスクに対処するには、以下の3つを徹底することが効果的です。

- ハブ連携でTLS暗号通信層を追加する

- 不要なシーン設定を無効化し、不正なトリガーを排除する

- ファームウェアを常に最新に保ち、既知の脆弱性を修正する

の三本柱です。

月額料金より怖い、隠れコストとセキュリティ

SwitchBot Cloud Storageの有料プランは暗号化がAES256へ強化され、録画保持期間が最大60日になります。費用対効果を判断する際は、録画頻度とプライバシー要件を整理しましょう。2025年4月時点では、SwitchBotの年間プランに対する割引キャンペーンが一部の地域やユーザー向けに実施されており、長期利用のコスト負担軽減につながる場合があります。ただし、プランや地域によって適用状況は異なるため、最新情報を公式サイトでご確認ください。

寿命が切れた後の安全性は?

電池がゼロになっても、デバイス内部の保持データは暗号化状態のままとされています。一般的に、IoTデバイスでは暗号鍵を揮発性メモリ(RAM)上で管理し、電力が切れると自動的に消去される設計が採用されるためです。ただし、製品ごとの詳細な仕様までは公表されていないため、念のための対策も重要です。

不要になったデバイスを廃棄する場合は、必ず工場出荷状態へのリセットを実行した上で、基板を分解し、ストレージチップ部分を物理的に破壊することで、万が一の情報漏えいリスクを最小限に抑えられます。これは、スマートロックやカメラなど、個人情報が関わるIoT機器全般に共通する基本的な安全対策です。

設置場所しだいで漏えい?どこに置くべき

通信傍受と盗難リスクを抑えるには、デバイスは屋内の中心付近に設置し、窓際や外壁からは目安として1 m以上離すことで、通信傍受や盗難リスクの低減につながります。窓際は電波が外部に漏れやすく、指向性アンテナの標的となりやすいためです。また高温多湿はバッテリー膨張を招くため、設置時は温度湿度計で環境をチェックしてください。

まとめ:Switchbotの危険性と対策

最後までお読みいただき、ありがとうございました。